Hola,

Esta es una pregunta sobre cómo configurar correctamente el Túnel dividido en la VPN SSL, para que los usuarios remotos tengan acceso a Internet y no usen la Internet desde la oficina.

El entorno es:

Fortigate 60F con firmware 7.4.3

Configuré el túnel dividido para “activado en función del destino de la política”.

Configuré solo una política de cortafuegos

desde la interfaz SSL-VPN-Tunnel a la interfaz interna.

Origen: VPNSSLVPN_TUNNEL_ADDR1 y el grupo de usuarios VPN correspondiente.

Recibí una queja de que la VPN funciona bien para acceder a la red de la oficina, pero Internet no funciona.

Luego creé otra política de cortafuegos desde SSL-VPN-Tunnel a la interfaz WAN

Origen exactamente igual que antes.

Internet funciona para los usuarios remotos.

Pero no estoy seguro de que esta sea la mejor forma. Prefiero que solo la dirección LAN de la oficina sea enrutada a través del túnel VPN y que Internet se Use desde el lugar remoto.

¿Cómo se ven tus configuraciones de túnel dividido?

Si estás usando “Activado en función del destino de la política” entonces tu ID de política 2 debe tener tus subredes específicas en tu LAN definidas en la sección de destino. Si tienes todo, como muestra tu imagen, entonces el túnel dividido coincidirá en cada IP y no permitirá el acceso a Internet a través de la red local del usuario final.

Fruta fácil: ¿Qué servidor DNS asigna al conectarse a SSL-VPN (si hay alguno), y dónde está ese servidor? ¿Tienes una política de cortafuegos válida que permita el tráfico desde los clientes SSL-VPN hacia él?

¿Cuál es el DESTINO en la política?

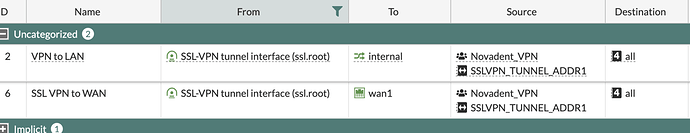

y aquí están las políticas que configuré

Primero solo se configuró la política 2, luego creé la política 6 y Internet funciona, ¿es correcto?

Tengo el mismo problema que tú, con el túnel dividido para “activado en función del destino de la política” parece que solo lo que está permitido en las políticas funcionará para los usuarios y el resto no, no estoy seguro de por qué los destinos que no están definidos explícitamente no se enrutan a través de las puertas de enlace de los clientes, ¿es ese el propósito del túnel dividido?

solo el tráfico coincidente se enruta a través de SSL VPN y el resto debería evitar SSL VPN y enrutar normalmente a través de la puerta de enlace del ISP?

Gracias, eso suena plausible. Lo probaré mañana.

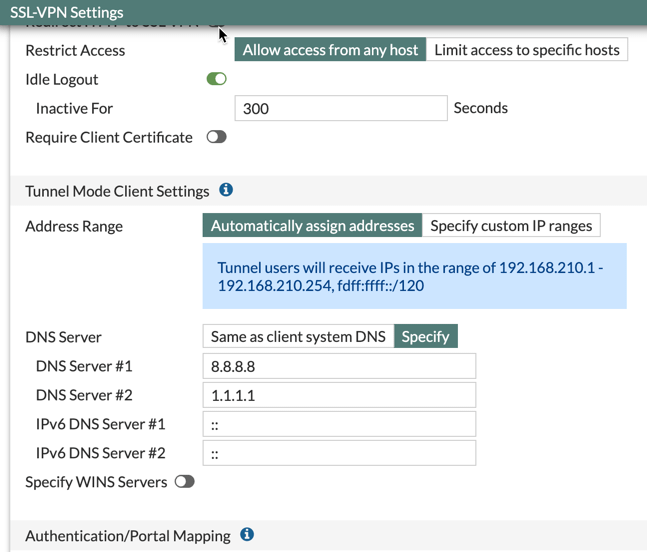

Respuesta a tu pregunta sobre DNS

Ha pasado un tiempo desde que configuré cosas de VPN, pero tal vez quieras cambiar “todo” por la subred específica(s) que los usuarios deberían alcanzar internamente. Creo que todo en este contexto equivale a… bien, todas las direcciones y el túnel dividido no funcionará así.

Lo que dijo el otro tipo.

El destino Todo equivale a una ruta predeterminada para 0.0.0.0 que se empuja al cliente apuntando hacia la interfaz virtual creada por forticlient.

Agrega las subredes necesarias en el destino de la política o añade las direcciones a la tabla de enrutamiento en la configuración de sslvpn para evitar esto.

^^^^ Esto… Si usas la opción “Activado en función del destino de la política”.